NTPサーバを悪用したDDoS攻撃対策に関する注意喚起について

2021年3月24日

概要

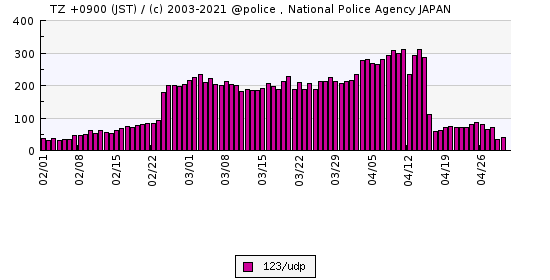

- 令和3年2月24日から、NTP(Network Time Protocol)で使用されるポート123/UDPに対するアクセス件数が増加しています(図)。

- ぜい弱なNTPサーバは、NTPリフレクション攻撃の踏み台(リフレクター)とされる場合があり、今回の観測は、攻撃の踏み台に悪用可能なNTPサーバを探索している可能性があります。

123/UDPに対するアクセスの観測状況(グラフ)

- このグラフは、全国の警察施設のインターネット接続点に設置されたセンサーで観測したアクセス(件数)の1センサー当たりの平均の推移を示したものです。なお、このグラフは一時間毎に更新致します。また、今後の観測状況によっては、予告なく更新を停止する場合があります。

対策

各組織が管理する機器が、NTPリフレクション攻撃の踏み台として悪用されないために、次の対策を実施することを推奨します。

- NTPサーバを外部に公開する必要がない場合には、適切なアクセス制限を実施して、インターネットからの通信を遮断する。

- ルータ等のインターネットに接続されているネットワーク機器においても、意図せずに外部へNTPサーバの機能を公開していないか確認する。

- 外部にNTPサーバを公開する必要がある場合には、最新の開発バージョンのソフトウェアにアップデートする。