Emotetの解析結果について

2022年6月9日

新機能の確認(2022年6月9日)

ウェブブラウザ「Google Chrome」に保存されたクレジットカード番号や名義人氏名、カード有効期限を盗み、外部に送信する機能が追加されたことを確認しました。Google Chromeでは個人情報を暗号化して安全に保存していますが、Emotetの新機能は暗号データを元に戻すための鍵も同時に盗み出すため、Emotetに感染すると、お使いのクレジットカード情報が第三者に知られるおそれがあります。

活動再開

電子メールの添付ファイルを主な感染経路とする不正プログラム「Emotet」は、2021年1月27日のEUROPOL(欧州刑事警察機構)を中心とした停止措置により活動を停止していましたが、2021年11月中旬ころから活動を再開していることが確認されました。

活動を再開したとされるEmotetを警察庁で入手し解析を行ったところ、情報窃取の対象となるメールソフトの種類が拡大していることが判明しました。これまでに知られているEmotetでは、市販のメールソフト*1から過去にやり取りしたメールの本文、メールアドレス等の情報を窃取する機能を把握していましたが、今回のEmotetでは、新たにオープンソースのメールソフト*2も情報窃取の対象としていることを確認しました。今後、対象となるメールソフトの種類が追加されるおそれがありますので、本ページ記載の対策などを参考に、感染の未然防止対策を検討してください。

*1 Microsoft製 Outlook

*2 Thunderbird

概要

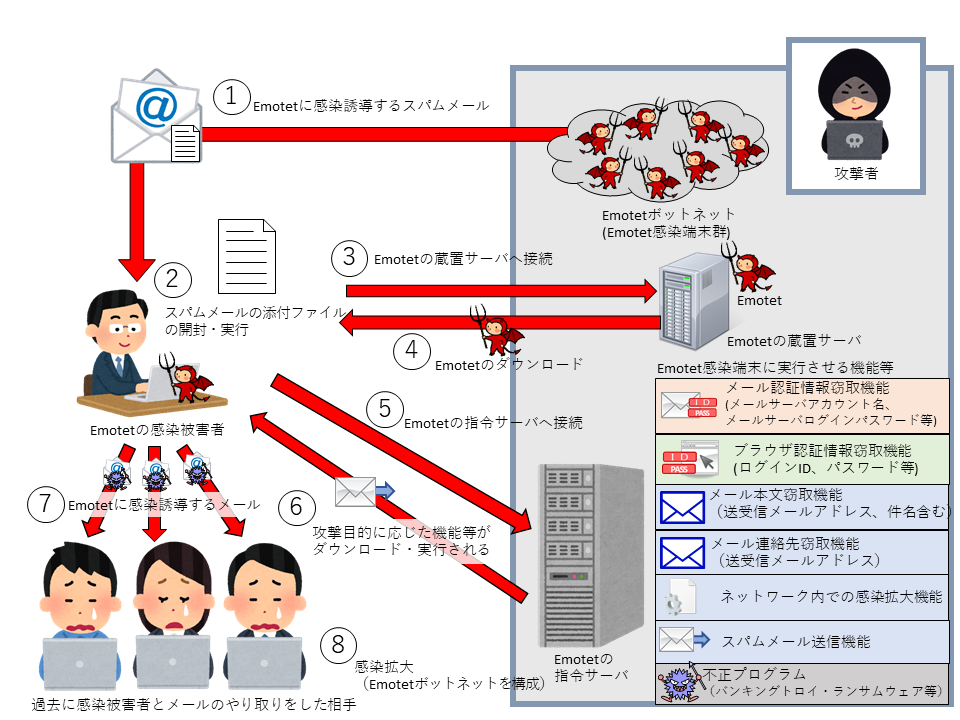

- Emotetは、主にメールの添付ファイルを感染経路とした不正プログラムです。過去にやり取りしたメールへの返信を装ったメールを送信し、添付ファイルの開封を促します。

- Emotetに感染したパソコンからメールアカウント、パスワード、メール本文等の情報を窃取し、これらの情報を悪用して、感染拡大を目的としたメールを送信します。

感染経路

Emotetの主な感染経路は、メールの添付ファイルです。メールにはパスワード付きZIP形式で圧縮された文書ファイルが添付されており、パスワードはメールの本文に記載されています。文書ファイルを開くと、ファイルに埋め込まれたマクロの実行を促す内容が表示され、実行するとEmotetに感染します。また、Emotetに感染したパソコンから周囲のパソコンに感染を拡大させる動作も確認されています。

なお、過去には、メール本文に記載されたURLリンクや、メールに添付された圧縮されていない状態の文書ファイル等からEmotetに感染する事例も確認されています。

(2022年4月27日追記)

従来使われていた文書ファイルに替わり、メールにショートカットファイルが添付される事例を確認しました。

Emotet動作概要

影響

Emotetに感染すると、以下に挙げる被害が発生する可能性があります。

- メールソフトやブラウザに記録したパスワード等が窃取される。

- 過去にやり取りしたメールの本文、メールアドレス等が窃取される。

- 窃取されたメール関連の情報が悪用され、感染拡大を目的としたメールが送信される。

- ネットワーク内の他のパソコンに感染が拡大する。

- 他の不正プログラムに感染する(インターネットバンキングの情報の窃取を目的とした不正プログラム等)。

(2022年6月9日追記)

- ブラウザに保存されたクレジットカード情報が窃取される。

対策

正規のメールへの返信を装う手口は、Emotetに限らず他の不正プログラムの拡散にも用いられています。OS、ウイルス対策ソフト、その他ソフトウェアを最新の状態に更新するといった一般的なセキュリティ対策に加え、次のような対策を検討してください。

- 組織内への注意喚起の実施

- 不審なメールだけではなく、自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない、メール本文中のURLリンクはクリックしない。

- メールに添付された文書ファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合には、マクロを有効にしたり、セキュリティ警告を無視するような操作をしない。

- マクロの自動実行機能を備えたソフトウェアについて、当該機能の無効化

- メールセキュリティ製品の導入

- 不正通信ブロックサービスの導入